Apache Struts 2 安全漏洞更新

主要要点

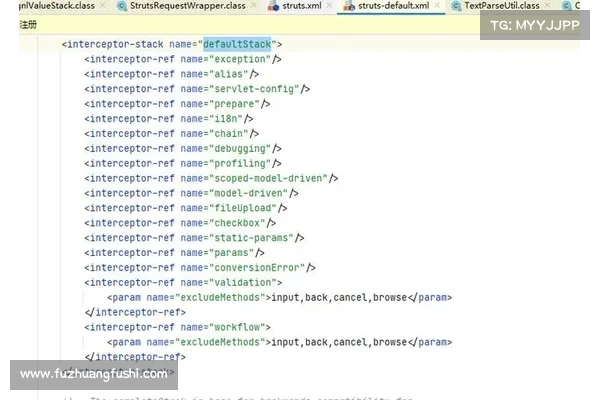

Apache发布了针对其Struts 2框架的关键安全漏洞补丁。漏洞编号为CVE202350164,建议尽快升级。漏洞可能导致远程代码执行 (RCE),攻击者可通过操纵文件上传参数来实现。受影响的版本包括 Struts 2337、250、2532、600 和 630,修复版本为2533和6302及以上。Apache recently announced a security patch for a critical vulnerability in its Struts 2 opensource web application framework that could lead to远程代码执行 (RCE)。此次漏洞,编号为CVE202350164,在12月7日的公告中被揭示。开发者们被强烈建议执行这次升级,以修补这一关键漏洞。

“这次升级非常简单,可以直接替代原版本。”公告中提到。

根据维护者的说法,攻击者可以通过操纵文件上传参数实现路径遍历,这在某些情况下可能导致恶意文件的上传,从而执行RCE。Source Incite的Steven Seeley被认为是该漏洞的发现者。受影响的Apache软件版本包括: Struts 2337 (EOL) Struts 250 Struts 2532 Struts 600 Struts 630

对于这一漏洞,只有在版本2533和6302或更高版本中才能获得补丁,且尚无可用的替代解决方案。

Qualys Threat Research Team的安全研究经理Mayuresh Dani表示,研究人员认为这是一个高危漏洞,因为它不仅仅是一个简单的目录遍历漏洞。Dani指出,任何允许文件上传的易受攻击的Struts 2实现都允许攻击者上传恶意文件,从而执行RCE。

“根据应用程序的安装情况,代码可能以Web服务器或指定用户的权限执行。”Dani说。“这个漏洞应尽快修补。在此期间,客户可以确保应用程序被配置为仅接受授权的文件类型,并限制上传文件的大小。”

白鲸vpn

白鲸vpnCritical Start的威胁检测工程师Adam Neel表示,应尽快对Apache服务器进行升级,更新至Struts 2533或Struts 6302。他指出,文件上传参数的利用可能导致RCE的发生。

“值得注意的是,这个漏洞尚未被恶意行为者利用,但它与之前的Apache漏洞CVE20175638相似,该漏洞导致了Equifax在2017年的泄露。” Neel表示。“Apache服务器是无数在线服务和应用的支柱,作为数字基础设施的重要组成部分,确保这些服务器的安全对保护组织和最终用户至关重要。”

Coalfire的副总裁Andrew Barratt补充说,危险在于,可能导致RCE甚至仅是远程文件上传的Web服务器漏洞通常会迅速被自动化,因为它们可能作为初始访问点被大规模利用。

如需进一步了解,可以参考以下相关链接: CVE202350164详细信息 Apache Struts公告