BianLian 勒索病毒团伙利用 JetBrains TeamCity 漏洞进行攻击

重点摘要

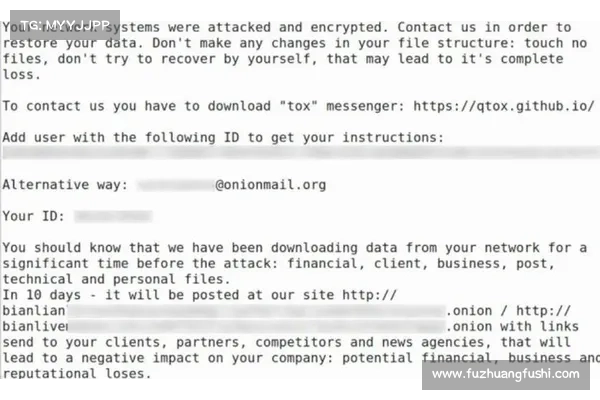

BianLian 勒索病毒团伙利用 JetBrains TeamCity 的新漏洞CVE202427198 和 CVE202442793展开攻击。攻击过程涉及初步入侵、恶意指令执行和进一步利用漏洞。BianLian 尝试部署自定义的 GO 后门未果,但成功通过 PowerShell 实现了后门的分发。研究者指出,BianLian 的适应性强,随着威胁环境的不断演变,该行为预计将增加。近期,有报道指出,勒索病毒团伙 BianLian 利用 JetBrains TeamCity 持续集成与持续开发平台的漏洞进行了一系列新攻击。这些漏洞被追踪为 CVE202427198 和 CVE202442793,涉及到多个服务器的安全风险。根据 Security Affairs 的报道,GuidePoint Security 分享的报告详细说明了这一入侵事件。

加速器国外梯子免费

加速器国外梯子免费攻击过程及技术手段

攻击者利用已知的漏洞完成初步入侵,随后执行恶意命令并进行进一步利用。尽管 BianLian 尝试部署自定义的 GO 后门并未成功,但根据研究人员的分析,该团伙通过 “livingofftheland” 技术有效地分发了 PowerShell 版本的后门。

进一步检查 PowerShell 脚本后发现,它包含了某些参数的函数 cookies,其中包括一个共享勒索病毒团伙 GO 后门托管服务器的 IP 地址。这一发展表明,BianLian 勒索病毒团伙在瞬息万变的威胁环境中展现了其适应能力。

“这种行为与我们在 2024 年勒索病毒报告中评估和假设的情况相符,我们预计这种行为将持续增长,尤其是对于那些仅利用数据外泄的方法进行勒索的团伙。”报告中如是提到。

小结

BianLian 勒索病毒团伙展现了其对新漏洞的敏感度与利用能力,在安全威胁不断演化的现状下,组织应加大对持续集成平台的安全防护力度,以减少潜在的攻击风险。了解和监测这些动态的入侵手段,有助于更有效地防范未来的勒索病毒攻击。